Ciekawostki technologiczne

Ciekawostki technologiczne

Weryfikacja dwuetapowa

Jakiś czas temu w tym artykule pojawiła się informacja, że w serwisach światowej marki Google, obowiązkowa będzie tzw. weryfikacja dwuetapowa. Ma to podnieść poziom zabezpieczeń autoryzacji naszego konta, czyli zagwarantować, że osoba logująca się na konto na pewno powinna móc to zrobić. Czym jednak jest weryfikacja dwuetapowa i jak się poprawnie rozwija enigmatyczny skrót „2FA”?

Autoryzacja

Aktualnie każdy serwis internetowy, w którym posiadamy konto, wymaga, by było to konto zabezpieczone, by nikt niepowołany nie uzyskał do niego dostępu i nie działał niepostrzeżenie w naszym imieniu. Istnieje kilka rodzajów autoryzacji, jednak zdecydowana większość serwisów wybiera najbardziej znany i rozpowszechniony z nich.

To, co wiem (What I know)

To wyrażenie odwołuje się do naszej wiedzy, a więc do informacji, w której posiadaniu powinniśmy być na wyłączność. Jest to pewne wyrażenie, słowo lub zestaw znaków, najczęściej nazywany hasłem (en. password, passphrase). Intuicyjnie rozumiemy, że hasła nie należy zdradzać osobom niepowołanym (niekiedy serwisy podczas rejestracji o tym dodatkowo informują). Prawdziwe dobre hasło nie powinno być słownikowe (czyli zawierać słów z normalnej mowy), nie powinno być powiązane w żaden sposób z jego właścicielem ani być proste do zgadnięcia. Hasła zawierające nasze nazwisko, imię pupilka czy datę urodzenia są skrajnie słabymi i prostymi do zgadnięcia.

To, czym jestem (What I am)

Jesteśmy ludźmi, nie da się ukryć. Homo sapiens, gatunek zwierząt, który wykształcił cywilizację. Jednak to nie postęp technologiczny czy megalopolis służą jako metoda autoryzacji, a my sami, a konkretnie nasze ciało. W nowoczesnych smartphone’ach jest to standardem, używamy do logowania odcisków linii papilarnych, bądź naszej twarzy, a bardziej zaawansowane mechanizmy pozwalają na autoryzację za pomocą gałki ocznej. Wszystkie te przykłady odnoszą się do tego, czym jesteśmy. Pomimo wygody, autoryzacja za pomocą biometrii twarzy jest wątpliwego bezpieczeństwa, gdyż chociażby dobrze wykonane zdjęcie może oszukać system i autoryzować nieproszonych gości.

To, co mam (What I have)

Każdy z nas posiada wiele rzeczy, ale raczej szafą się nie autoryzujemy do żadnego serwisu. Tutaj oczywiście nie chodzi o wyposażenie wnętrz, czy pokaźną biblioteczkę, a specjalne urządzenia, których podpięcie do komputera gwarantuje pomyślną autoryzację. Przykładem takiego narzędzia jest YubiKey. Wygląda trochę jak pendrive, jednak włożenie go do gniazda USB zapewni autoryzację w serwisach, w których zostało to przez nas skonfigurowane.

Hasło jednorazowe (One-Time Password)

Ten rodzaj zabezpieczeń, w skrócie nazywany OTP, jest podobny do Tego, co wiem, ale trwa chwilowo. Chodzi o to, że w momencie autoryzacji hasło jednorazowe (najczęściej krótkie, od 5 do 8 znaków, a nieraz jedynie cyfr) zostaje wygenerowane i nam przekazane. Jego czas ważności to zwykle najwyżej kilka minut, jeśli w tym czasie się nie zalogujemy z jego pomocą, konieczne będzie wygenerowanie kolejnego. Takie hasło jednorazowe może zostać przekazane na kilka sposobów:

- Aplikacją mobilną

- Modułem fizycznym

- E-mailem

- SMSem (a może raczej RCSem?)

Czego tak naprawdę wymaga Google?

Z pewnością nie będzie konieczności kupowania żadnych fizycznych urządzeń, więc autoryzacja Tym, co posiadamy, nie będzie obligatoryjna (jednak zawsze dla chętnych możliwa). Również autoryzacja Tym, czym jesteśmy, nie będzie konieczna ze względu na nikły poziom bezpieczeństwa. Tego, co wiemy, już używamy do normalnej autoryzacji, więc podawanie drugiego hasła na tej samej zasadzie, co pierwszego, mija się z celem. Pozostaje więc wykorzystanie haseł jednorazowych.

Warto pamiętać jednak, że to Google i jego rozwiązania idą nieco dalej, pozostawia on bowiem możliwość potraktowania naszego smartphone’a jako Tego, co posiadamy, i w momencie autoryzacji jedynie potwierdzenia na nim tego faktu. Bez wpisywania haseł. Bez wpinania czegokolwiek do komputera. Jedynie na telefonie pozostaje nam wybrać „Tak, to ja”. Pomimo tak elementarnej prostoty w działaniu, należy pamiętać, że wciąż jest to tzw. silne uwierzytelnianie.

Weryfikacja dwuetapowa w praktyce

Korzystanie z weryfikacji dwuetapowej (en. Two-Factor Authentication, w skrócie TFA lub 2FA, mówiłem, że wyjaśnię) może wydawać się uciążliwe, jednak wystarczy chwila praktyki, by się do tego przyzwyczaić i używać jej na porządku dziennym. Wiem, że dla osób niebędących za pan brat z technologią może wydawać się to trudne i dziwne, dlatego przedstawię krok po kroku, jak się pracuje z weryfikacją dwuetapową z użyciem haseł jednorazowych.

Forma generowania haseł

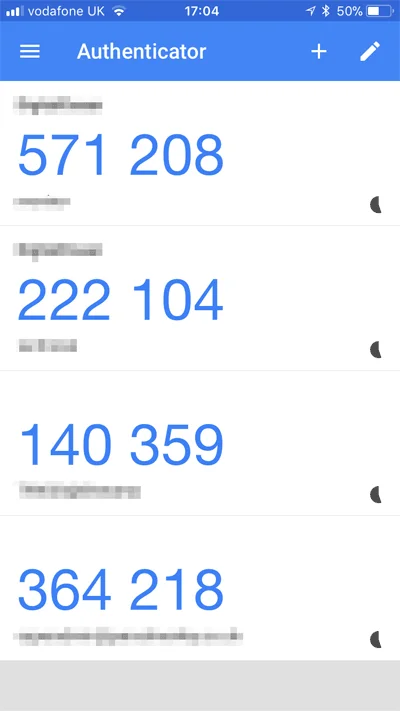

Przede wszystkim musimy podjąć decyzję, w jaki sposób kody jednorazowe będą nam dostarczane. Jak wspominałem wyżej, możliwości jest kilka, jednak osobiście polecam korzystanie z aplikacji mobilnej, by trzymać wszystko w jednym miejscu. Ja korzystam z Google Authenticator, ponieważ jest on przejrzysty i wiele serwisów nie tylko pozwala na używanie go, ale także sugeruje. Jest do pobrania zarówno na telefony z Androidem, jak i na iPhone’y.

Dodawanie hasła jednorazowego

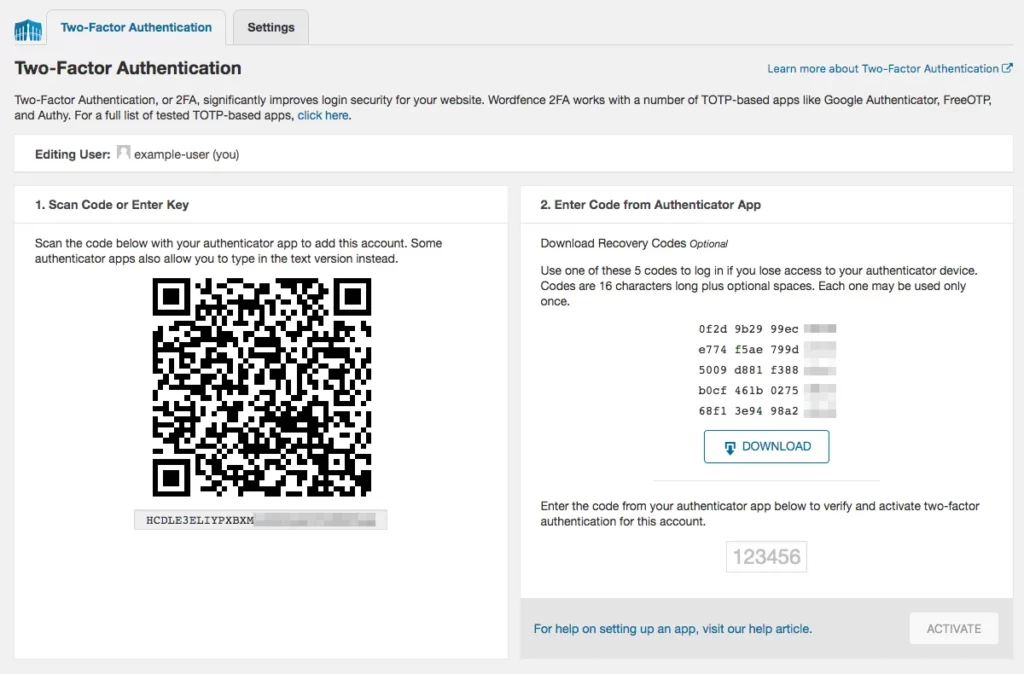

Dodawanie OTP może być wykonane na dwa sposoby: Poprzez QR albo ręczne wpisanie kodu konfiguracyjnego. Pierwsza metoda jest prostsza i zdecydowanie bardziej powszechna. Na innym urządzeniu (np. komputerze) odwiedzamy serwis, w którym chcemy używać weryfikacji dwuetapowej, gdzie powinno znajdować się adekwatne miejsce w ustawieniach (można spotkać je pod nazwą „Silne uwierzytelnianie”). Jeśli dostępny jest wybór, wskazujemy autoryzację mobilną. Wówczas powinien pojawić się w widocznym miejscu kod QR, który należy zeskanować aplikacją Google Authenticator. Dla zobrazowania, o czym mowa posłużę się własną stroną postawioną na WordPress.

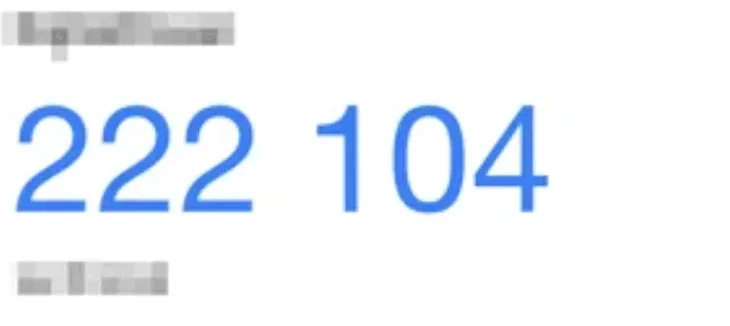

Po lewej stronie widoczny jest QR oraz pod nim kod konfiguracyjny na wypadek gdyby skanowanie nie zadziałało. Jeśli jednak wszystko pójdzie poprawnie, na liście pojawi się sześciocyfrowy kod z nazwą użytkownika i serwisem. Ten kod politycznie poprawnie powinniśmy nazywać TOTP, czyli Time-based One Time Password, ponieważ jest generowany czasowo, a więc zmienia się co jakiś stały okres, w tym wypadku jest to 30 sekund, jednak nie musimy zdążyć go przepisać, zanim się zmieni, dopuszczalny jest pewien margines błędu.

Po prawej stronie widzimy natomiast kody odzyskiwania. Są one standardowe w przypadku każdego 2FA, ponieważ to jedyny sposób odzyskania dostępu do konta w wypadku zniszczenia, zgubienia telefonu bądź braku dostępu do aplikacji z innego powodu. Te kody należy zapisać w bezpiecznym miejscu. Jedną z możliwości jest ich wydrukowanie lub przepisanie na kartkę i trzymanie takich zestawów razem gdzieś w mieszkaniu.

Po zaopiekowaniu się kodami odzyskiwania widoczny w aplikacji mobilnej wygenerowany kod dla danego serwisu należy przepisać w widoczne poniżej pole. Służy to upewnieniu się, że kod, który widzimy i próbujemy powiązać, jest na 100% poprawny i nie wkradł się błąd, który uniemożliwi nam logowanie.

Jak użyć OTP?

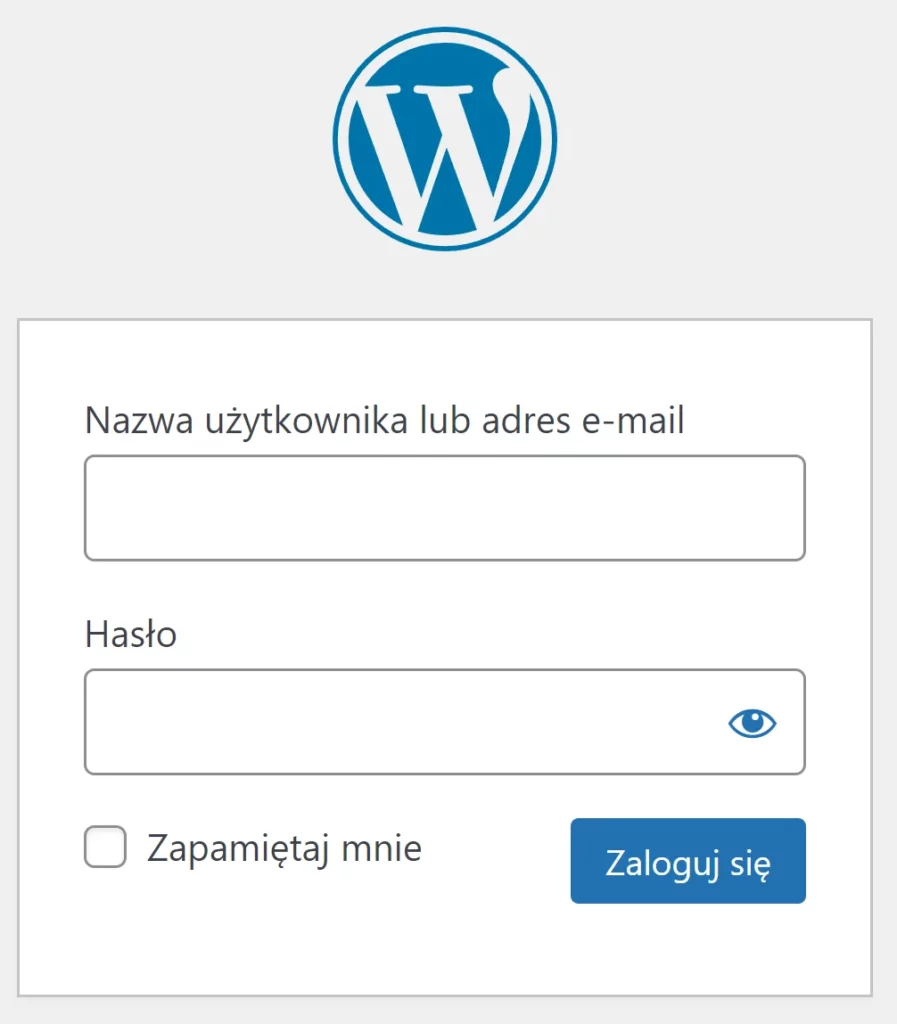

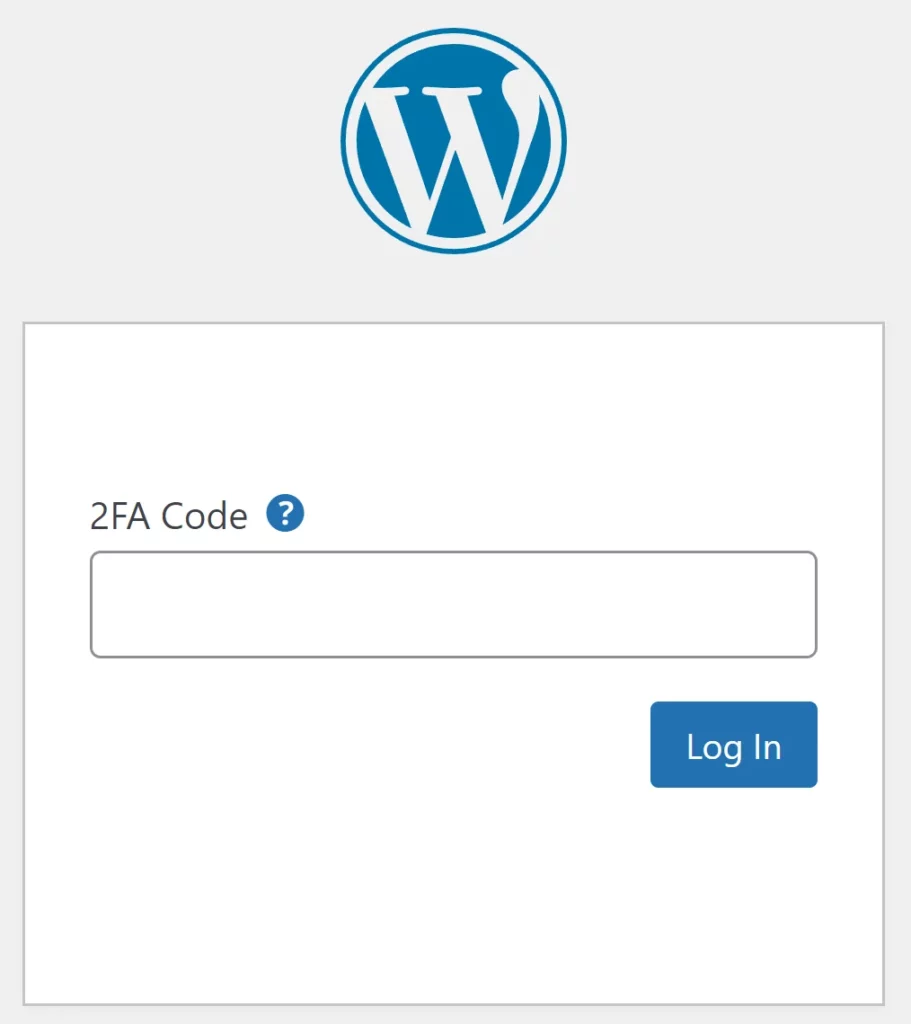

Podczas następnej próby logowania poza standardowym oknem do wpisania nazwy użytkownika oraz hasła, pojawi się także okno z miejscem na jednorazowe hasło (OTP) wygenerowane przez aplikację. Dopiero jego poprawne wpisanie pozwoli się zalogować.

Takie rozwiązanie jest o wiele bezpieczniejsze, ponieważ nawet jeśli ktoś niepowołany pozna nasze hasło, nie będzie w stanie się zalogować, gdyż nie posiada przy sobie telefonu, w którym weryfikacja dwuetapowa została dla tego konta skonfigurowana. Wpisanie kodu 2FA jest „drugim etapem” autoryzacji, dlatego cały proces to weryfikacja dwuetapowa.

Czy warto używać TFA na co dzień?

Moim zdaniem tak, 2FA to dodatkowy poziom zabezpieczeń, który podnosi gwarancję, że nikt niepowołany nie uzyska dostępu do naszych danych. W przypadku takich serwisów, jak Nvidia, czy Nexus Mods może to nie mieć znaczenia, jednak warto pamiętać o tym, że również serwisy takie jak Microsoft czy banki w Polsce (np. mBank) oferują silne uwierzytelnianie jako jedna z możliwości autoryzacji. Osobiście mam skonfigurowane 2FA w ponad 30 serwisach, w tym we wszystkich wyżej przeze mnie wymienionych i czuję się o wiele bezpieczniejszy, mogę spać spokojnie. Zdecydowanie zachęcam, by weryfikacja dwuetapowa stała się standardem, i jak w przypadku avatarów w serwisach (słyszeliście o Gravatarze?), bardziej dziwił serwis, który nie oferuje takiej możliwości, niż ten, który oferuje.

Jeden komentarz

Dzięki za wyjaśnienie w prostych słowach z czym to się je! W myśli, że lepiej zapobiegać niż leczyć, od razu wprowadzam taką weryfikację w życie i czekam na więcej Twoich wpisów 😀

Możliwość komentowania została wyłączona.